O pagamento NFC é seguro e como faço para configurá-lo?

Ao comprar um celular ou tablet novinho em folha, o usuário, via de regra, adquire um aparelho que suporte NFC, mas muitas vezes sem perceber as vantagens que tal tecnologia oferece. É útil saber se o pagamento NFC é seguro e como configurá-lo para pagar as compras sem contato.

O que é NFC?

Trata-se de uma tecnologia de transferência de informações em curtas distâncias, combinando um leitor e um cartão inteligente em um único dispositivo. Este último é um cartão de plástico com uma marca do tipo RFID, graças ao qual as pessoas passam pelas catracas dos escritórios e abrem as calçadas. As passagens no transporte público da capital ou cartão de banco com pagamento sem contato são smart card.

Nele é instalado um microchip que, no momento de tocar em um dispositivo de leitura (uma catraca de escritório ou uma máquina de alguma instituição), troca informações em questão de segundos. Simplificando, ele transfere dados sobre seu proprietário para o sistema de segurança ou possibilita o saque de uma determinada quantia de fundos.

Esse microchip é chamado de Elemento Seguro e é integrado ao telefone pelo fabricante ou colocado em um cartão SD ou cartão SIM. A unidade NSF, por sua vez, é instalada exclusivamente na fábrica do fabricante e desempenha o papel de controlador opcional. Simplificando, ele administra este módulo.

Como funciona o NFC?

Colocar um smartphone na máquina de venda automática para pagar as mercadorias é muito mais confortável do que carregar dois cartões de crédito no bolso.

A tecnologia NFC (Near Field Communication) é baseada na interconexão de 2 bobinas eletromagnéticas, uma delas no smartphone e a outra, respectivamente, na máquina. Para iniciar o relacionamento, ambos os dispositivos devem estar localizados a uma distância de no máximo 5 cm um do outro.

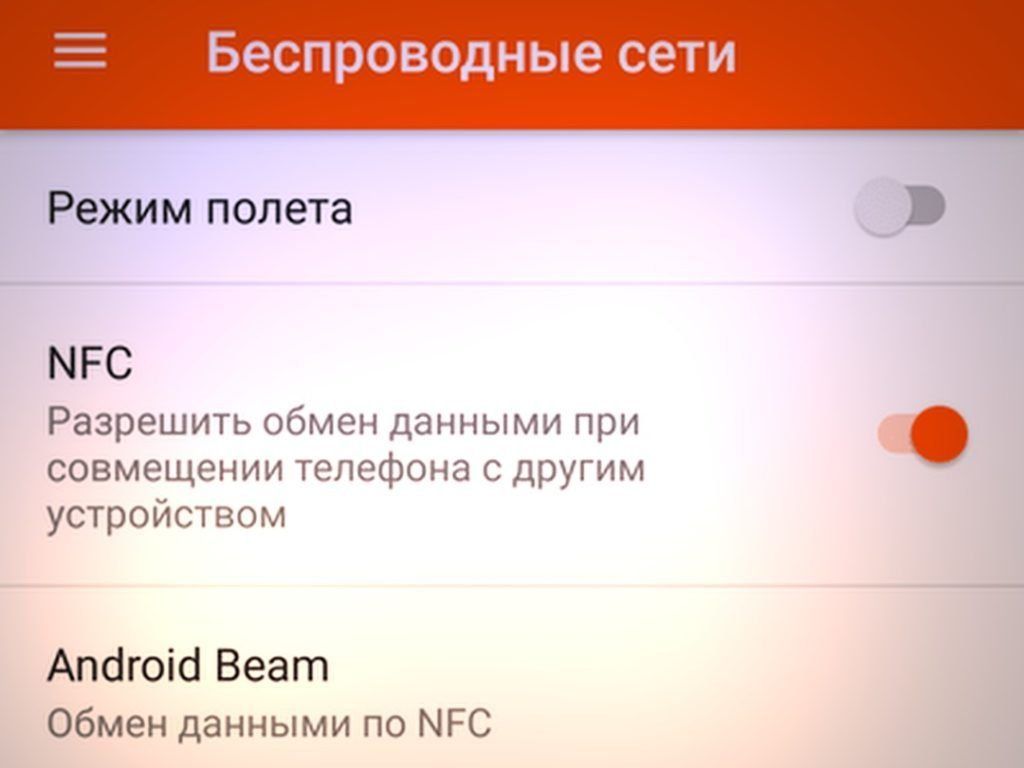

Como eu habilito o NFC? Como saber se existe um módulo em um smartphone?

Tudo é muito fácil. Para entender se existe um módulo NFC no telefone ou tablet de um usuário com Android e para ativá-lo, o usuário precisa ir para "Configuração" - "Comunicações sem fio" - "NFC".

Se o usuário não possuir este valor no menu, então não há NFC em seu smartphone.

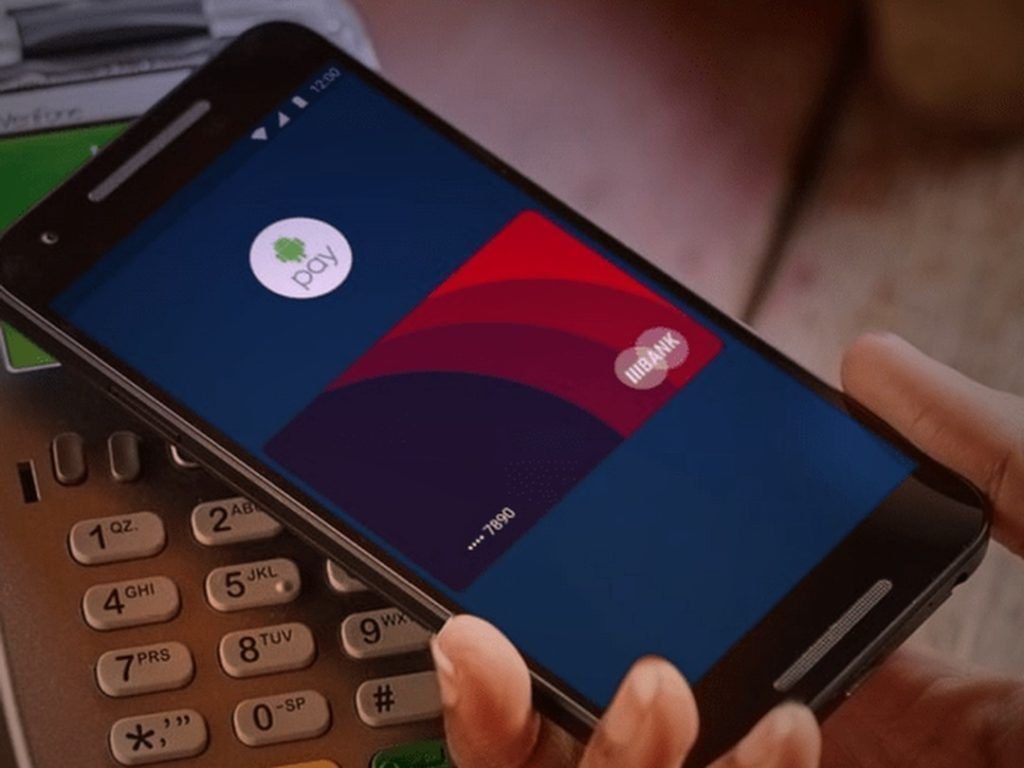

Método 1. Cartão de crédito Android

Se o usuário tem um mau hábito em todos os lugares e constantemente esquece seu próprio cartão de crédito, então, nesta situação, se seu gadget estiver equipado com um módulo NFC, ele terá a oportunidade de transformar seu próprio telefone em um verdadeiro cartão de crédito. Isto se faz do seguinte modo:

- Primeiro, você precisa de um cartão de crédito que suporte a tecnologia de paypass;

- É necessário instalar no smartphone o programa (cliente) do banco do usuário em que o cartão é feito;

- Abra o programa instalado, encontre o parâmetro responsável pelo NFC e selecione-o. Depois disso, um cartão de crédito deve ser colocado na parte traseira do telefone ou tablet para que seja considerado;

- Após a leitura com sucesso, o usuário receberá uma senha composta por 4 números via SMS, que deverá ser salva. Esse código PIN precisará ser inserido quando o usuário fizer um pagamento usando um telefone ou tablet.

Os desenvolvedores do módulo afirmam que seu uso é seguro porque:

- O usuário sempre precisa inserir o código PIN antes de comprar algo.

- O alcance do microprocessador NFC é de apenas 10 cm (na verdade, ainda menos).

Método 2. Tags NFC

Uma situação típica: uma pessoa acordou, tomou o café da manhã, olhou os estoques na geladeira e abriu o programa Buy Baton ou Google Keep para adicionar o que precisa ser comprado à lista. Depois disso, ele sai do apartamento e liga a rede móvel, entra no carro e ativa o GPS, o Bluetooth para chegar com segurança ao local de trabalho. Lá ele muda o smartphone para o modo vibratório e abre o "Evernote".

Hoje, todas essas ações podem realmente ser realizadas não mecanicamente, mas em modo automático, graças às tags NFC.

O que é necessário para isso:

- Instale o software NFC ReTAG.

- Encontre etiquetas NFC ou, se o usuário tiver cartões de pagamento sem contato para o metrô ou transporte público, ou talvez cartões bancários esquecidos ou não usados que suportem Pay Pass.

- Abra o NFC ReTAG, digitalize um cartão ou tag, adicione e nomeie como o usuário quiser.

- Depois disso, você precisa selecionar a ação que será realizada no smartphone quando o usuário o anexar à tag e clicar no botão "Ação".

- Crie uma ação, por exemplo, inicie o programa Buy Baton.

Depois que o usuário criou a ação, você pode anexar um cartão ou etiqueta à geladeira (ou colocá-lo ao lado de) A partir de agora, toda vez que o usuário entrar na cozinha, ele terá a oportunidade de iniciar instantaneamente o programa Buy Baton e salvar um lembrete com uma lista de compras necessárias.

Exemplo! Quando uma pessoa entra no carro, uma etiqueta é localizada nele, após a digitalização, o GPS é automaticamente ativado e o Bluetooth é aberto.

Como fazer isso?

- Você precisa digitalizar um cartão ou uma etiqueta, nomeie-o.

- Indique ação - inicie o programa GPS e também abra a transmissão sem fio de informações Bluetooth.

Adendo! É melhor deixar a etiqueta no carro para que você não se esqueça de digitalizá-la sempre que entrar no carro.

Se o smartphone tiver direitos de Root, isso também aumentará as possibilidades de uso de tags NFC e a pessoa terá mais "chips" para automatizar os processos do telefone ou tablet.

Método 3. Android Beam

É um método de transferência de dados (semelhante ao Bluetooth) usando um microprocessador NFC. É importante lembrar que a velocidade de troca de dados com o Android Beam é muito baixa, portanto, será aconselhável utilizá-lo exclusivamente para a transferência de uma pequena quantidade de texto ou links.

Isto exige:

- Pressione a tecla "Expandir";

- Traga os dois dispositivos um para o outro;

- Quando o visor do dispositivo de transmissão ficar menor, clique nele para iniciar a transmissão.

Método 4. Anel ou pulseira NFC

Uma pulseira inteligente ou um anel com uma opção NFC é um projeto inovador de desenvolvedores da China, que é adequado para telefones que operam em vários sistemas operacionais. A pulseira pode ser escolhida para qualquer tamanho de mão (uma situação semelhante com um anel). O peso do aparelho é muito pequeno, mas o principal é que ele suporta totalmente a tecnologia NFC.

O papel do chip, por exemplo, no dispositivo BFC Banda 3, é desempenhado por um chipset especializado. Com a ajuda deste último, a pulseira inteligente auxilia o celular a transmitir informações por meio de um canal sem contato, mantendo assim a alta segurança. As informações no dispositivo podem ser reescritas um número ilimitado de vezes.

A pulseira armazena informações de faturamento, registros e outras informações pessoais. Não será difícil ver as informações - tudo o que você precisa fazer é prender a pulseira ao visor do telefone. Em questão de segundos, ele estabelecerá uma conexão com o smartphone e desabilitará o bloqueio da tela, além de atuar como uma tecla de "atalho". Por exemplo, quando você traz a pulseira para o telefone, a câmera, rede ou programa de rede social é ativado no mesmo momento.

Outras opções

Os módulos NFC são encontrados em etiquetas de lojas ou museus em placas informativas, durante as quais o usuário será encaminhado a um site com informações completas sobre o produto ou rack.

Segurança NFC

Para usuários que usam cartões sem contato há muito tempo, não adianta falar sobre o que é a tecnologia NFC. Este método de pagamento é mais seguro do que a forma usual de ativar um cartão PIN em uma máquina, porque ninguém vê o código. Mesmo se o telefone for roubado, o ladrão não poderá sacar mais de mil rublos do cartão devido aos limites válidos globalmente sobre a limitação de valores em transações sem contato.

Em alguns meios de comunicação, há informações de que os hackers terminais criados, que são usados em lugares lotados, roubando fundos furtivamente. Mas isso só é real quando o telefone está desbloqueado.

Recomendação! Se o invasor ainda conseguiu retirar fundos ilegalmente, o dono da conta sempre tem a oportunidade de ir a uma instituição bancária e contatá-los com uma solicitação para rastrear a movimentação de dinheiro. O saldo do hacker será encontrado instantaneamente e os fundos serão devolvidos ao proprietário, se o ladrão ainda não os tiver usado.

Mitos e pesquisas sobre segurança NFC

Para entender tudo, abaixo estão todos os tipos de mitos, rumores e situações reais relacionados à segurança da tecnologia NFC.

Distância

Os cartões sem contato são usados para transferir informações da tecnologia NFC, subcategoria RFID. O cartão de crédito contém um processador e uma antena que responde a uma solicitação de um terminal de pagamento em uma freqüência de rádio de 13,56 MHz. Vários sistemas de pagamento usam seus próprios padrões, por exemplo, Visa Pay Wave ou MasterCard Pay Pass. Mas todos eles se baseiam quase no mesmo princípio.

A distância de transmissão de informações por meio de NFC oscila em alguns centímetros, sendo que a primeira etapa da segurança é física. O leitor, aliás, deve ser aproximado do cartão de crédito, o que é bastante difícil de realizar secretamente.

Porém, é possível criar um leitor extraordinário que trabalhe a longa distância. Por exemplo, cientistas da Universidade de Surrey, na Grã-Bretanha, mostraram a tecnologia de leitura de informações NFC a uma distância de cerca de 80 cm graças a um scanner prático.

Este gadget é realmente capaz de secretamente "polling" cartões sem contato em microônibus, shoppings, aeroportos e outros lugares de massa. Felizmente, em muitos países, cada segunda pessoa tem cartões de crédito adequados em suas carteiras.

No entanto, existe a oportunidade de ir muito mais longe sem um scanner e sem presença pessoal. Outra solução incomum para o problema de alcance foi apresentada por hackers da Espanha. R. Rodriguez e H. Villa, que apresentou uma palestra na reunião Hack In The Box.

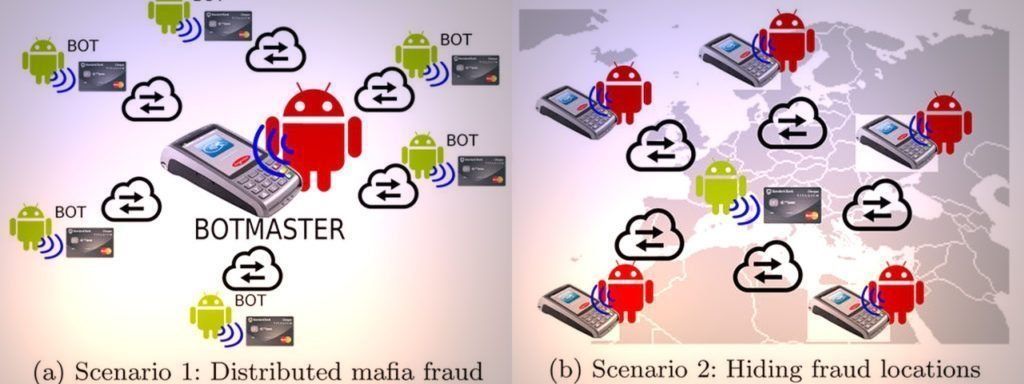

A maioria dos novos telefones Android são equipados com uma unidade NFC. Ao mesmo tempo, os gadgets costumam estar localizados próximos a uma bolsa - por exemplo, em uma mochila. Villa e Rodriguez desenvolveram o conceito de um Trojan (vírus) no Android, que transforma o telefone da vítima em uma espécie de repetidor de sinal NFC.

No momento em que o smartphone infectado está ao lado do cartão de crédito sem contato, ele envia um sinal aos hackers pela rede sobre o alcance da operação. Os invasores iniciam um terminal de pagamento comum e conectam seu próprio telefone NFC a ele. Portanto, uma ponte é "construída" usando uma rede entre o terminal e a placa NFC, que pode estar a qualquer distância um do outro.

O vírus pode ser transmitido da maneira usual, por exemplo, em combinação com um programa pago "hackeado". Tudo o que é necessário é o Android 4.4 ou posterior. Os direitos de root não são necessários, no entanto, são recomendados para que o vírus funcione mesmo após o bloqueio da tela do dispositivo.

Criptografia

Claro, a abordagem do mapa é 50% bem-sucedida. Em seguida, é necessário quebrar uma barreira muito mais poderosa, que é baseada na criptografia.

As transações sem contato são protegidas pelo mesmo padrão EMV dos cartões de processador. Em comparação com a trilha do ímã, que na verdade é copiada, esse movimento não funcionará com o processador. A pedido do terminal, o microcircuito gera uma chave única a cada vez. É possível interceptar essa chave, mas ela não será mais adequada para a operação subsequente.

Cientistas de segurança duvidaram da segurança dos EMVs mais de uma vez, mas até hoje, nenhuma fraude na vida real foi encontrada.

Há, aliás, uma nuance. Na implementação usual, a segurança dos cartões de processamento é baseada em uma combinação de chaves criptográficas e uma entrada humana do código PIN. No processo de transações sem contato, o código PIN geralmente não é necessário, portanto, apenas as chaves criptográficas do processador do cartão e do terminal permanecem.

Valor da compra

Há mais uma etapa de segurança - o limite da quantidade máxima de transações sem contato. Esta limitação na configuração do equipamento terminal é definida pelo adquirente (banco), que se orienta pelos conselhos dos sistemas de pagamento. Na Federação Russa, o valor máximo de pagamento é de mil rublos e na América o limite é de $ 25.

Será recusado um pagamento de grande valor ou a máquina passará a exigir uma identificação auxiliar (assinatura ou código PIN), tudo depende da configuração do adquirente - o emissor do cartão. Durante as tentativas de retirar alternadamente algumas quantidades menores que o limite, o sistema de segurança auxiliar também deve ser ativado.

Mas aqui também há uma especificidade. Outro grupo de cientistas da Universidade de Newcastle, da Grã-Bretanha, quase um ano antes, disse ter encontrado uma brecha na segurança das transações sem contato do sistema de pagamento Visa.

Se você solicitar um pagamento não em libras esterlinas, mas em outra moeda estrangeira, o limite do valor não será incluído. E se o terminal não estiver conectado à World Wide Web, o valor máximo de uma operação de hacker pode chegar a um milhão de euros.

Funcionários do sistema de pagamentos Visa negaram a implementação de tal hack na prática, dizendo que a operação seria recusada pelos sistemas de segurança do banco. Se você acredita nas palavras de Taratorin do Raiffeisenbank, o terminal controla o valor limite do pagamento, independentemente da moeda em que foi feito.

Conclusão

Em conclusão, deve-se notar que a tecnologia de pagamentos sem contato, de fato, é coberta por uma excelente proteção multinível, mas isso não significa de forma alguma que os fundos do usuário estejam seguros com ela. Muito nos cartões das instituições bancárias está interligado com tecnologias muito "antigas" (uma tira de um ímã, um pagamento em rede sem verificação adicional, etc.)

Além disso, muito reside na atenção à configuração de determinadas instituições financeiras e pontos de venda. Vale destacar que estes últimos, na corrida pelas compras rápidas e por um pequeno percentual de “cestas abandonadas”, negligenciam a segurança nas transações.

novas entradas

Categorias

Útil

Artigos populares

-

Classificação máxima das melhores e mais baratas scooters de até 50 metros cúbicos em 2020

Visualizações: 97661 -

Avaliação dos melhores materiais para isolamento acústico para um apartamento em 2020

Visualizações: 95022 -

Classificação de análogos baratos de medicamentos caros para gripe e resfriados em 2020

Visualizações: 91750 -

Os melhores tênis de corrida masculinos em 2020

Visualizações: 87680 -

Top ranking dos melhores smartwatches 2020 - preço-qualidade

Visualizações: 85091 -

Melhores vitaminas complexas em 2020

Visualizações: 84.801 -

A melhor tintura para cabelos grisalhos - ranking de 2020

Visualizações: 82406 -

Avaliação das melhores tintas para madeira para uso interior em 2020

Visualizações: 77202 -

Ranking das melhores câmeras de ação da China em 2020

Visualizações: 75269 -

Classificação dos melhores rolos de fiar em 2020

Visualizações: 74827 -

Os suplementos de cálcio mais eficazes para adultos e crianças em 2020

Visualizações: 72462 -

Classificação dos melhores meios para a potência masculina em 2020 com uma descrição

Visualizações: 68296